Conceptes

- Autenticació

- Xifrat

- Estats de les dades

- Tipus de xifrat

- Intercanvi de claus

- Resums de missatge

- Signatures digitals

- Certificats

Principi de Kerckhoffs: “L’efectivitat del sistema no ha de dependre que el seu disseny romangui en secret.”.

Autenticació

L’autenticació és el procés de confirmar l’autenticitat reclamada per una entitat. Tenim bàsicament dos tipus:

- Autenticació d’autor: l’autor és qui diu ser. Es pot aconseguir amb una signatura digital.

- Autenticació de dades: les dades no han estat modificades. Es pot aconseguir amb un algorisme de resum de missatge (message digest).

L’autenticació no vol dir que tinguem xifratge.

Xifrat

La criptografia (del grec “kryptos” - amagat, secret - i “graphin” - escriptura. Per tant seria “escriptura oculta”) és l’estudi de formes de convertir informació des de la seva forma original cap a un codi incomprensible, de forma que sigui incomprensible pels que no coneguin aquesta tècnica.

En la terminologia de criptografia, trobem els següents elements:

- La informació original que ha de protegir-se i que es denomina text en clar o text pla.

- El xifrat és el procés de convertir el text pla en un text il·legible, anomenat text xifrat o criptograma.

- Les claus són la base de la criptografia, i són cadenes de números amb propietats matemàtiques.

Estats de les dades

En un sistema segur, quan una dada s’ha d’utilitzar (en ús) cal que sigui en pla. Però si està emmagatzemada o transmetent-se, cal mantenir-la secreta. Aquests són els estats:

- En repòs: quan estan emmagatzemades digitalment en un dispositiu.

- En trànsit: quan s’estan movent entre dispositius o punts de les xarxa.

- En ús: quan una aplicació l’estan utilitzant, sense protecció.

Quan protegim les dades en repòs, preparem al nostre sistema per a l’eventualitat que es puguin llegir després d’un atac a la màquina on són. Quan protegim les dades en trànsit, ho fem perquè sabem que qualsevol pot escoltar el tràfic d’una xarxa.

Si s’exposen les nostres dades xifrades, i aconsegueixen accedir a les claus secretes associades (ja sigui al moment o més endavant), podran veure-les en pla.

De vegades podem evitar haver-les de guardar. Per exemple, si les podem demanar cada cop (p. ex. clau mestra), o bé comparar-les amb resums (p. ex. contrasenyes).

Tipus de xifrat

Existeixen dos grans grups d’algorismes de xifrat, en funció de si les claus són úniques o van en parella:

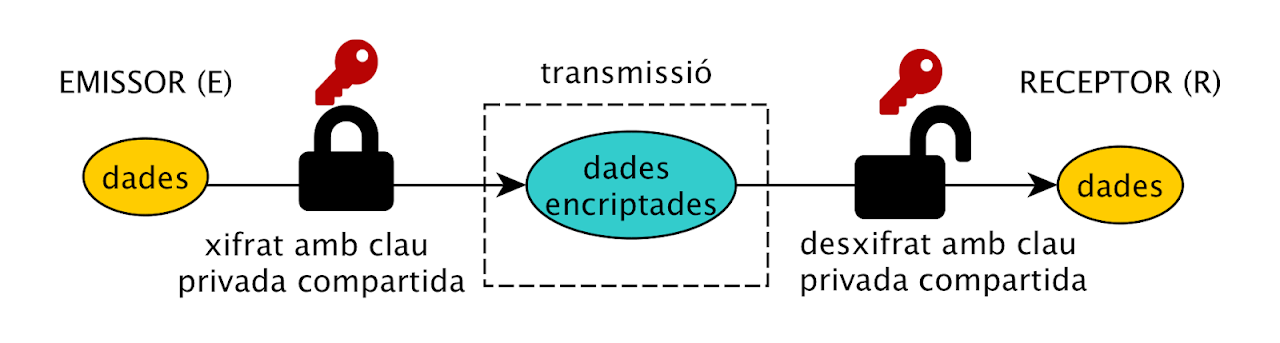

- Simètrics: els algorismes que utilitzen una única clau privada per xifrar la informació i la mateixa per desxifrar-la.

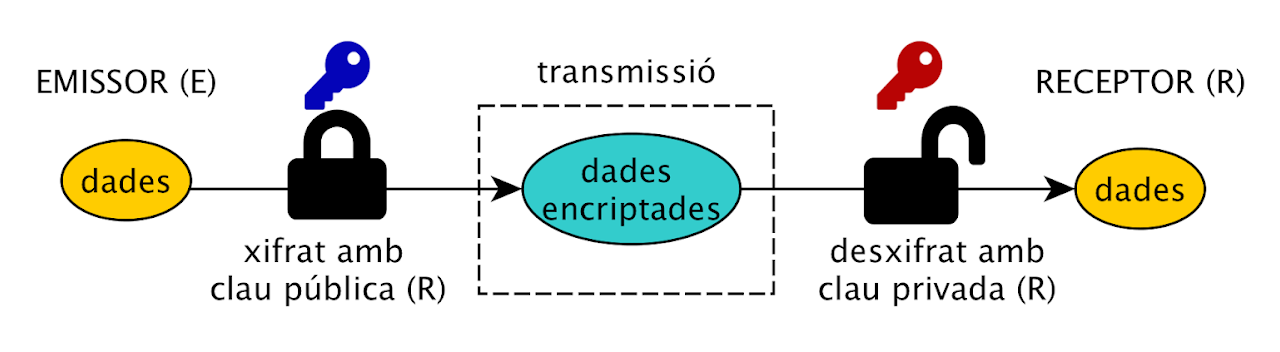

- Asimètrics: els que tenen dues claus, una pública i una altra privada, que permet xifrar amb una qualsevol i desxifrar amb l’altra. S’utilitzen principalment per a dos propòsits:

- Xifrat amb clau pública: un missatge xifrat amb clau pública només es pot desxifrar amb la clau privada.

- Signatura digital: un missatge signat amb la clau privada pot ser verificat per qualsevol amb la clau pública.

La clau simètrica té inconvenients. Primer, necessites una clau per cada parella origen/destí. Segon, necessites una forma segura de compartir-les. La clau asimètrica té l’avantatge que pots compartir la part pública de la clau, ja que sense la part privada no pots fer res, però els algorismes són més lents i tenen limitacions en la mida del missatge a xifrar. Per exemple, RSA té un missatge màxim de floor(n/8)-11 bytes.

El xifrat també pot ser de bloc o de stream:

- Bloc: xifrat de blocs de mida fixa de dades. Poden ser asimètrics o simètrics.

- Stream: xifrat d’un stream (corrent) de bits o bytes. Són simètrics.

Si no es diu el contrari, parlem només de xifrats en bloc.

Xifrat simètric: les dues parts comparteixen una clau privada

Xifrat asimètric: només el propietari de les claus (el receptor) pot desxifrar les dades

Intercanvi de claus

Com ja hem vist, el xifratge simètric té el problema de compartir la clau entre les dues parts. I l’asimètric, no permet xifrar blocs gaire grans.

La solució és utilitzar els dos tipus de xifrat de forma combinada.

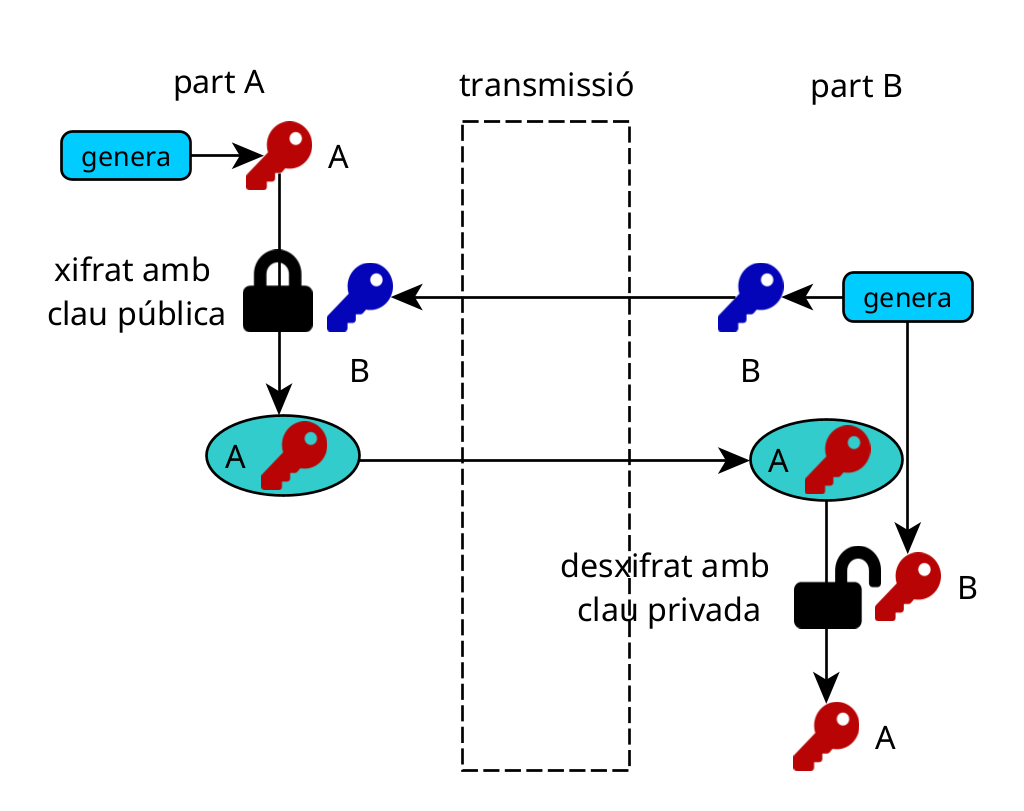

- La criptografia asimètrica ens permet compartir una clau privada de forma segura.

- La criptografia simètrica ens permet xifrar missatges més llargs i més ràpidament.

L’intercanvi de clau més senzill es pot fer amb xifrat de clau pública RSA: una part xifra el secret compartit amb la clau pública de l’altra. El problema és que aquesta acció no és “secreta cap endavant”: si algú obté la clau privada en el futur, i ha guardat la conversa secreta, podria desxifrar-la.

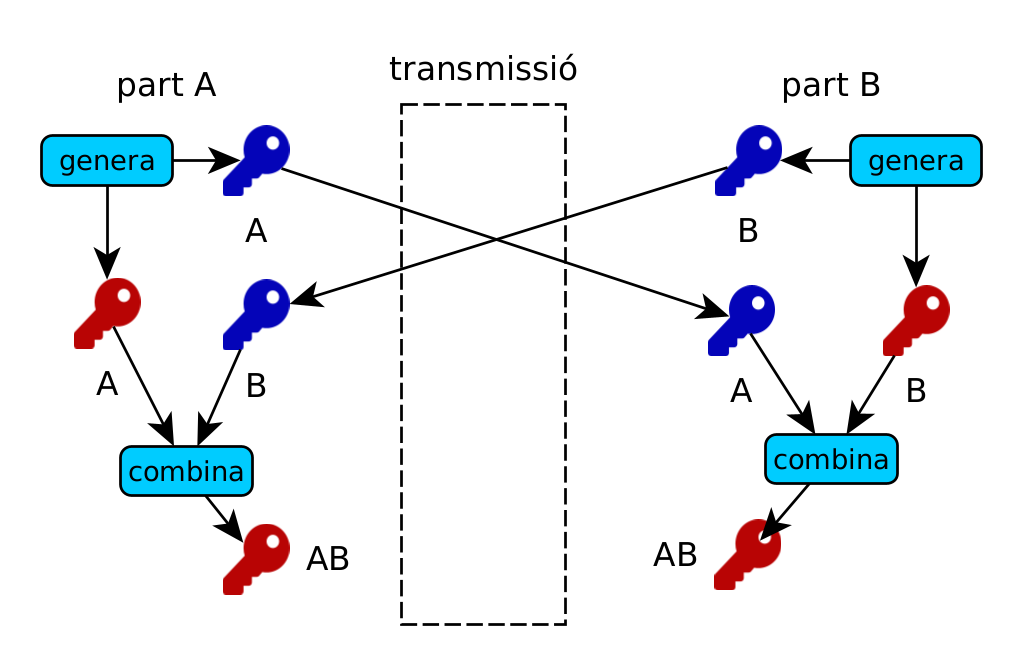

No obstant, l’algorisme més comú per fer intercanvi de clau és el Diffie-Hellman (DH), present en el preàmbul de la majoria de les comunicacions amb xifrat simètric.

Per a dues parts A i B, el procés és el següent:

- A i B generen dues parelles de claus pública/privada, Apub/Apri i Bpub/Bpri.

- Les dues parts s’intercanvien les claus públiques Apub i Bpub.

- En privat, cada part combina les claus públiques rebudes amb les privades (Apub+Bpri, Bpub+Apri). La característica essencial de DH és que aquesta combinació genera el mateix secret!

Resums de missatge

Un “message digest” o hash és una seqüència de bytes produïda quan un conjunt de dades passen per un motor. No és sempre necessària una clau perquè aquest motor operi. Alguns coneguts: MD5, SHA-256. Les seves propietats són:

- És determinista (el mateix resultat per la mateixa entrada).

- És ràpida.

- La funció inversa no és viable.

- Un petit canvi d’entrada provoca un gran canvi de sortida.

- Dues entrades diferents no poden tenir el mateix hash.

Un resum ens permet protegir la integritat d’un missatge.

Veiem com funciona SHA-256 a Linux sobre un petit text “hello world!”. Si ho proveu, veureu que el resultat és instantani (2). Com que té 256 bits, genera un resum de 32 bytes (en hex). Mireu com, canviar un caràcter, canvia totalment el hash (4).

$ echo 'hello world!' | openssl sha256

(stdin)= ecf701f727d9e2d77c4aa49ac6fbbcc997278aca010bddeeb961c10cf54d435a

$ echo 'hello,world!' | openssl sha256

(stdin)= 4c4b3456b6fb52e6422fc2d1b4b35da2afbb4f44d737bb5fc98be6db7962073f

Si busqueu el resum de “hello world!” o el de “123456” el trobareu a la xarxa. Dues conclusions: per a un algorisme i una entrada, tenim la mateixa sortida (1). No tenim la funció inversa (3), però hi ha taules de resums per a texts que fan la correspondència, i que s’utilitzen per esbrinar credencials.

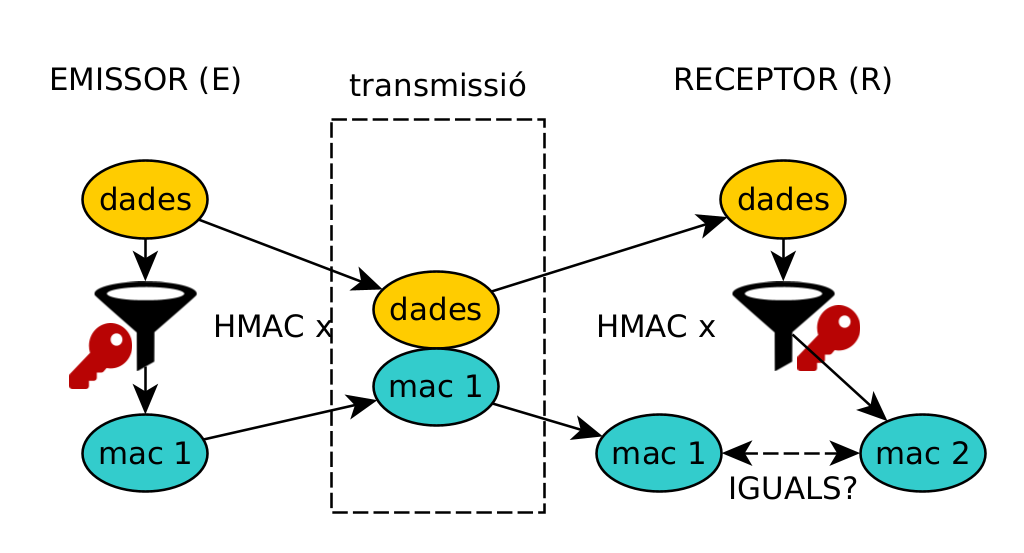

Si volem protegir la integritat i l’autenticitat, podem utilitzar els MAC (message authentication code). Bàsicament, es tracta de resums segurs xifrats amb una clau privada que cal compartir entre les dues parts per tal de verificar la comunicació.

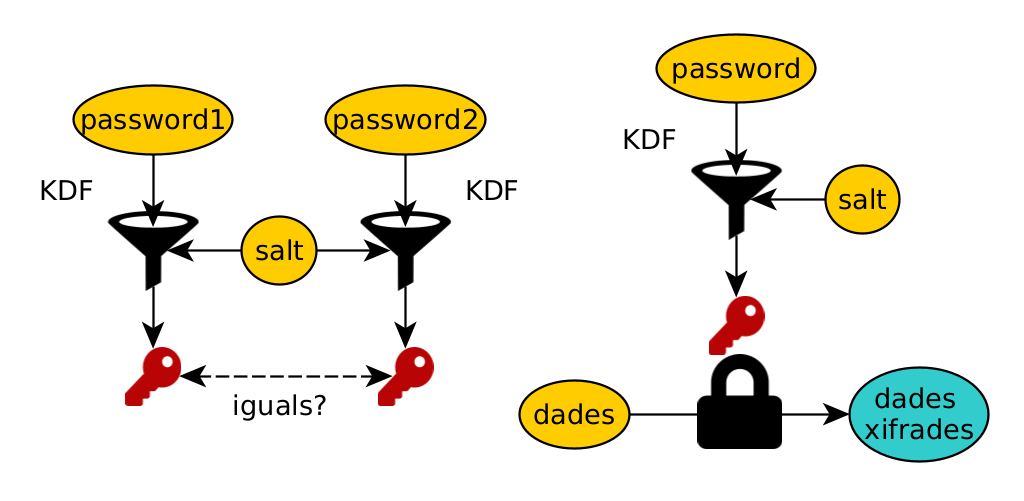

També tenim les Key Derivation Functions (KDF), una hash que permet derivar un o més secrets a partir d’un altre més petit, com un password. Les KDF permeten estendre claus (key stretching) en altres més llargues.

En el següent diagrama es poden veure dos usos de les KDF:

- Per a guardar un hash d’una contrasenya, i poder comprovar si s’introdueix correctament.

- Per a generar claus d’algorismes simètrics a partir d’una contrasenya.

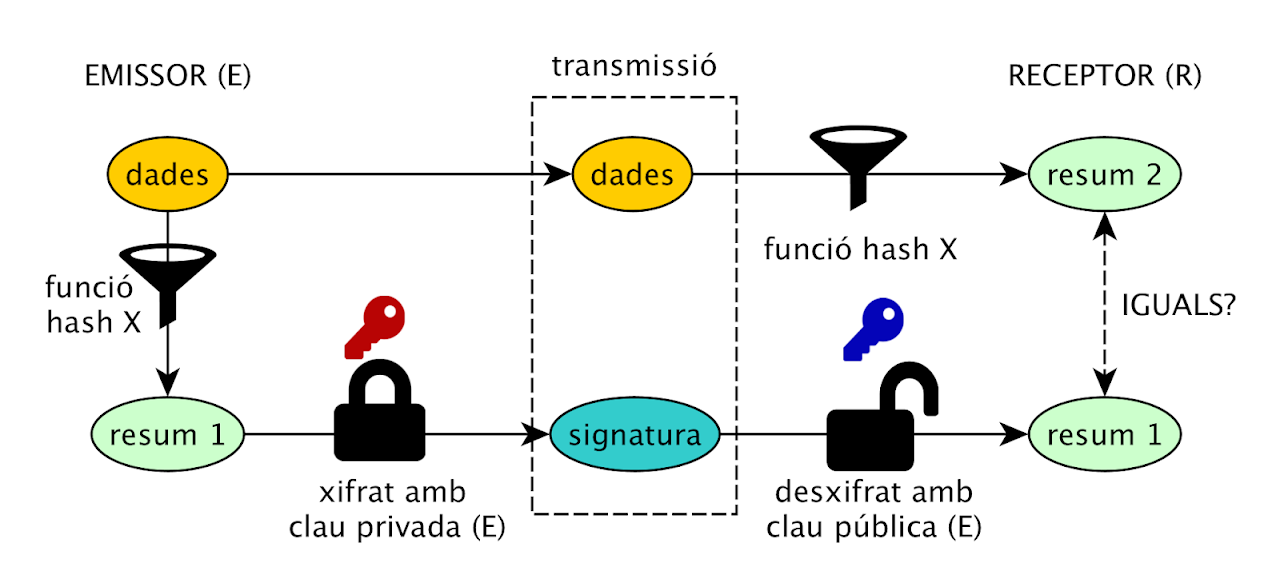

Signatures digitals

La signatura digital és un mecanisme de xifrat per autentificar informació digital. El mecanisme utilitzat és la criptografia de clau pública. Per això aquest tipus de signatura també rep el nom de signatura digital de clau pública. S’utilitzen per a garantir tres aspectes: autenticitat, integritat i no repudi.

Aquest és el procés per a obtenir una signatura digital:

- Es calcula un resum de missatge per a les dades d’entrada.

- El resum es xifra amb la clau privada.

Aquest és el procés per a verificar una signatura digital:

- Es calcula un resum de missatge per a les dades d’entrada.

- El resum de la signatura digital es desxifra amb la clau pública.

- Es comparen els dos resums. Si són iguals, la signatura és correcta.

Signatura digital: el propietari de les claus (l’emissor) envia la prova de les dades originals

Certificats

Si se signa un document digital utilitzant una clau privada, el receptor ha de tenir la clau pública per verificar la signatura. El problema és que una clau no indica a qui pertany. Els certificats resolen aquest problema: una entitat ben coneguda (Certificate Authority: CA) verifica la propietat de la clau pública que se t’ha enviat.

Un certificat conté:

- El nom de l’entitat per qui s’ha emès el certificat.

- La clau pública d’aquesta entitat.

- La signatura digital que verifica la informació en el certificat, feta amb la clau privada de l’emissor.

Un certificat podria contenir aquesta informació:

"L'autoritat de certificació 2276172 certifica que la clau pública de John Doe és 217126371812".

Problema: l’emissor del certificat té una clau pública en què hem de confiar. I poden estar encadenades. La darrera de la cadena està autosignada per ella mateixa. Llavors, hem d’acceptar certes CA com a confiables, i habitualment Java (igual que els navegadors) tenen una llista de CA confiables.

El certificat de servidor TLS/SSL és el més comú. El client utilitza l’algorisme de validació del camí de certificació:

- El subject (CN) del certificat coincideix amb el domini al qual es connecta.

- El certificat l’ha signat un CA confiable.

Com s’estableix la comunicació segura entre el navegador i un servidor HTTPS?

- Quan el navegador es connecta al servidor es descarrega el seu certificat, que conté la seva clau pública.

- El navegador posseeix les claus públiques de les CA confiables, i comprova si la signatura del certificat s’ha fet per una CA confiable.

- El navegador comprova que el domini que apareix al certificat és el mateix amb el qual es comunica amb el servidor.

- El navegador genera una clau simètrica, la xifra amb la clau pública del servidor i li envia.

- S’acaba el xifrat asimètric i comença el simètric amb la clau compartida.